|

|||||||

|

|

|||||||

|

|||||||

|

Objetivos | ||||||

|

|||||||

|

Fuentes de información | ||||||

|

|

||||||

1. IntroducciónLos sistemas informáticos suelen ser objetivo principal de elementos que intentan vulnerar la seguridad, pero con la proliferación de las redes y de las conexiones a Internet, dicho peligro aumenta la exposición a estos problemas. 2. Tipos de amenazasLas amenazas a las que están expuestos los diferentes sistemas se dividen en tres tipos:

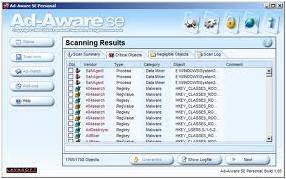

3. Medidas de seguridadComo hemos podido ver, son muchas las amenazas que pueden sufrir los sistemas. Para evitar que el equipo se deteriore o se destruya existen un conjunto de medidas de seguridad que podemos aplicar para evitar dichas amenazas:

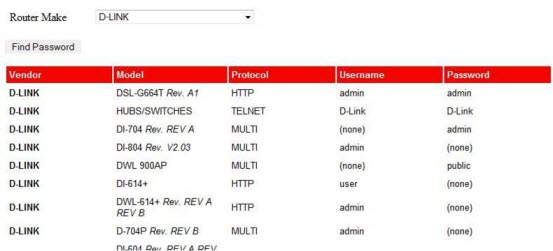

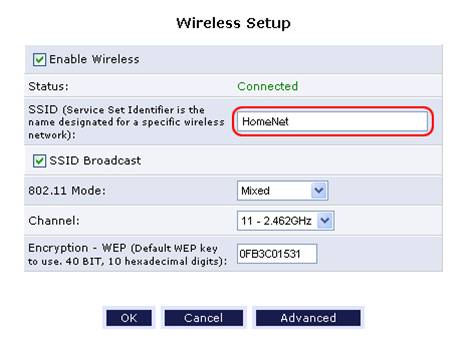

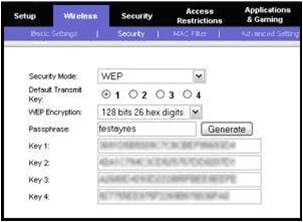

4. Protección de las redes inalámbricasLas redes inalámbricas funcionan mediante la utilización de ondas de radio, por lo que son accesibles de manera fácil a todos los usuarios que se encuentran dentro de su radio de alcance. Es por ello que si no están protegidas cualquier persona con mínimos conocimientos de informática puede acceder a la red, conectarse (con el consiguiente consumo de ancho de banda) y realizar acciones fraudulentas. Para evitar este hecho podemos adoptar algunas medidas para proteger la conexión inalámbrica:

5. Cifrado de datosEn el apartado anterior hemos hablado de la codificación, que permite cifrar la información para evitar que otras personas pueden acceder a ella. La codificación en base a un código secreto para proteger la privacidad de las comunicaciones se denomina cifrado. Dicho cifrado se utiliza para realizar multitud de páginas web como en portales de compras, de banca o de correo electrónico.

Para el cifrado se utilizan diversas técnicas como:

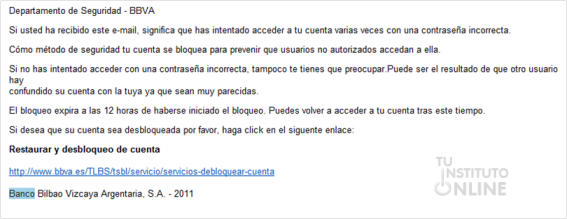

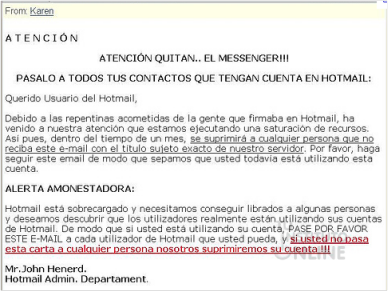

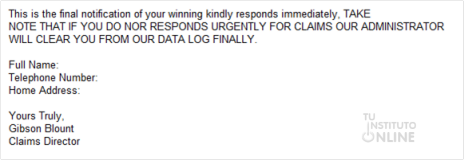

6. Seguridad en el correo electrónicoEl correo electrónico suele ser una de las mayores fuentes de virus para el ordenador ya que es habitual la descarga de ficheros ejecutables o el acceso a enlaces que nos envían. Para evitar ser infectado no se debe abrir ningún tipo de fichero del que no estemos seguros de su origen, ya sean presentaciones, vídeos, fotos o ejecutables. Existen diferentes tipos de mensajes que esconden o pueden esconder engaños:

|

|||||||

|

|

||||||

Indica si tienes instalado en el ordenador del aula los siguientes elementos de seguridad (en caso de que los tengas indica el nombre de la aplicación, la versión y el tipo de licencia):

|

|||||||

|

|

||||||

Clasifica en los tres tipos de amenazas (personas, aplicaciones y causas físicas) los siguientes elementos:

|

|||||||

|

Créditos | ||||||

|

|||||||